Уязвимости, всплывающие в основных процессорах, не являются большой проблемой, учитывая, что люди со злым умыслом пытаются всеми возможными способами получить бэкдор, будь то через ошибку, присутствующую в компьютерном коде, или через какое-либо раскрытие, которым хакеры пользуются, а затем пытаются украсть ваши данные. Однако, как говорят, новая уязвимость Sinkclose присутствует в процессорах AMD уже более десятилетия, и, похоже, она будет обнародована на хакерской конференции Defcon людьми из компании по безопасности IOActive.

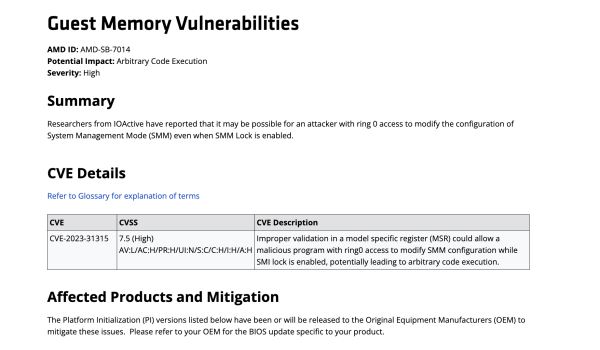

Согласно отчету WIRED, уязвимость Sinkclose позволяет злоумышленникам запускать свой вредоносный код на процессорах AMD, когда они находятся в «режиме управления системой», который является конфиденциальным режимом, содержащим важные файлы прошивки для работы.

Однако для внедрения фрагмента кода хакерам необходимо получить «глубокий доступ к ПК или серверу на базе AMD». Чтобы получить контроль над вашими системами, злоумышленники могут использовать вредоносное ПО, называемое буткитом, которое не обнаруживается антивирусами и ставит под угрозу безопасность ваших систем.

Представьте себе хакеров национального масштаба или кого-то еще, кто хочет остаться в вашей системе. Даже если вы очистите диск, он все равно останется там. Он будет почти необнаружимым и почти не поддающимся исправлению. — Кшиштоф Окупски, WIRED

Чтобы смягчить проблему, пользователям нужно будет физически открыть компьютер и подключить аппаратный программный инструмент, известный как программатор SPI Flash, что делает проблему немного сложной для обычного потребителя. К счастью, AMD признала существование уязвимости и поблагодарила исследователей за то, что они закрыли Sink для публики.

В ответ на это фирма выпустила новый бюллетень безопасности, посвященный уязвимости, а также обширный список процессоров, затронутых ею, который включает процессоры Ryzen 3000 и выше, а также серверные процессоры 1-го поколения EPYC и выше. AMD также предлагает исправления прошивки и микрокода для смягчения последствий для различных поколений процессоров. Для всех семейств Ryzen и EPYC доступны смягчения, за исключением единственного, что осталось — это старое семейство десктопных Ryzen 3000 на базе архитектуры ядра Zen 2.

Итак, можно с уверенностью сказать, что AMD определила основную проблему. Однако еще многое предстоит сделать, особенно в плане смягчения уязвимости, скорее всего, с помощью обновления BIOS. Для обычного потребителя пока не о чем беспокоиться, и мы сообщим вам, как только AMD выпустит новое обновление BIOS, чтобы охватить все аспекты.

Источник: playground.ru